S7Anfänger

Level-1

- Beiträge

- 262

- Reaktionspunkte

- 2

-> Hier kostenlos registrieren

Hallo Experten,

Ich habe folgendes Problem:

Wir haben eine Anlage ins Ausland geliefert, die eine Fernwartung erhalten soll. Verwendet haben wir die CPU (IM151-8 PN/DP CPU). Unser Kunde hat uns einen Internetanschluss zur Verfügung gestellt und würde eine VPN / Remote Verbindung erstellen.

Würden wir für einen Fernzugriff dann irgendwelche zusätzlichen Komponenten benötigen?

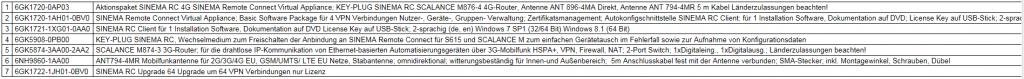

Von unserem Programmierer habe ich die Info erhalten das zusätzlich folgende Komponenten benötigt werden (siehe Anhang)

Welche Aussage ist nun Richtig?

Werden zusätzliche Komponenten benötigt wenn der Kunde uns die Entsprechende Verbindung zur Verfügung stellt?

Bin echt am verzweifeln.

Vielen Dank

Hagen

Ich habe folgendes Problem:

Wir haben eine Anlage ins Ausland geliefert, die eine Fernwartung erhalten soll. Verwendet haben wir die CPU (IM151-8 PN/DP CPU). Unser Kunde hat uns einen Internetanschluss zur Verfügung gestellt und würde eine VPN / Remote Verbindung erstellen.

Würden wir für einen Fernzugriff dann irgendwelche zusätzlichen Komponenten benötigen?

Von unserem Programmierer habe ich die Info erhalten das zusätzlich folgende Komponenten benötigt werden (siehe Anhang)

Welche Aussage ist nun Richtig?

Werden zusätzliche Komponenten benötigt wenn der Kunde uns die Entsprechende Verbindung zur Verfügung stellt?

Bin echt am verzweifeln.

Vielen Dank

Hagen